17.12.2025 à 16:25

The MAGA International: Trump’s 2025 National Security Strategy as an ideological manifesto

Texte intégral (2042 mots)

On December 4, 2025, the Trump administration released its new National Security Strategy. Far from being a dry technocratic document, it reads like a blistering broadside against Europe, a reaffirmation of American exceptionalism, and a self-portrait of the president as a heroic defender of Western civilization against mortal threats. It is less a set of policy guidelines than a full-blown ideological proclamation.

In theory, the National Security Strategy (NSS) is a technocratic, non-binding document that every US president must submit to Congress during their time in office to provide an overall framework for the country’s foreign policy.

The version published by the Trump administration in 2025, however, looks far less like a “state paper” than a MAGA (Make America Great Again) manifesto. It panders to Trump’s political base as much as the rest of the world – beginning with Washington’s European allies, accused of betraying “true” democracy. For the first time, compared with the 2017 NSS, national security is framed almost entirely through Trumpian obsessions: immigration, culture wars, and nationalism.

Three main narrative arcs

The 2025 NSS marks a clear break with the liberal tradition of constitutional democracy – fundamental rights, the rule of law, and political pluralism. It also rejects its international counterpart: the promotion of democracy through a multilateral, rules-based order. It rewrites the history of the post-Cold War era, stitches together a composite enemy (immigration, “globalist” elites, Europe), and hijacks the language of freedom and democracy for an ethno-populist vision of American exceptionalism.

The document unfolds as a grand narrative in three acts.

Act I: The betrayal of the elites

First comes the story of the failure of US policies since 1991, blamed on the hubris of elites who allegedly sought global hegemony. They are said to have waged “endless wars” and embraced “so-called free trade”. They also subjected the country to supranational institutions, at the expense of US industry, the middle class, national sovereignty, and cultural cohesion. This first act also highlights the lack of any credible new national narrative after the end of the Cold War. Trump builds his own story on that narrative vacuum.

Act II: Decline

In the Trump administration’s telling, America’s decline is economic, moral, geopolitical, and demographic all at once. It is manifested in deindustrialization, failed wars, and the crisis on the Mexican border. It echoes the “American carnage” denounced by Trump in his first inaugural address in 2017. The enemy is presented as both internal and external. Immigration is cast as an “invasion” tied to the cartels, while international institutions and foreign-policy elites – American and European alike – are portrayed as accomplices. All are folded into a single confrontational framework – that of a global war the Trump administration says it is prepared to wage against anyone who threatens US sovereignty, culture, and prosperity.

Act III: The Saviour

The NSS then casts the occupant of the White House as a providential leader, “The President of Peace,” correcting the betrayal of the elites. Trump appears as a heroic fixer – or anti-hero – who has supposedly “settled eight violent conflicts” in less than a year. He embodies a nation restored and ready to enter a “new golden age”.

This is a textbook American narrative pattern, rooted in the religious tradition of the jeremiad: a sermon that begins by denouncing sin and decadence, then calls for a return to founding principles to “save” the community. Historian Sacvan Bercovitch has shown how this jeremiad structure lies at the heart of the American national myth. A text that should have been technocratic and bureaucratic is thus refashioned into a story of fall and redemption.

American exceptionalism, Trump-style

Read closely, the 2025 NSS teems with tropes drawn from the grand myths of the United States. The aim is to “mythologize” the break with decades of foreign policy by presenting Trump’s course as a return to the nation’s origins.

The text invokes “God-given natural rights” as the foundation of sovereignty, freedom, the traditional family, and even the closing of borders. It calls on the Declaration of Independence and the “Founding Fathers” to justify selective non-interventionism. It claims the “America’s pioneering spirit” as “a key pillar” of “continued economic dominance and military superiority”.

The word exceptionalism never appears (nor does the phrase “indispensable nation”). Yet the strategy is saturated with formulations that present the United States as a unique nation with a special mission in the world – what scholars call American exceptionalism. It piles superlatives onto America’s economic and military power and casts the country as the central hub of the global monetary, technological, and strategic order.

This is foremost an exceptionalism of power. The text details at length the economic, energy, military, and financial dominance of the United States, then infers from it a moral superiority. If America is “the greatest and most successful nation in human history” and “the home of freedom on earth”, it is primarily because it is the most powerful. Virtue is no longer an ethical standard that might restrain power. Power itself is treated as evidence of virtue.

Within this framework, elites – including European elites – are portrayed as weakening America’s capacity in areas such as energy, industry, and border control. They are not just making strategic mistakes; they are accused of committing moral wrongs. In this view, exceptionalism is no longer the classic liberal idea of spreading democracy abroad. It becomes a “sovereignty-first” moral exceptionalism, with America cast as the chief guardian of “true” freedom – not only against its adversaries, but, when necessary, against some of its allies as well.

Where previous strategies stressed the defence of a “liberal international order,” the 2025 NSS casts the US primarily as a victim – exploited by its allies and shackled by hostile institutions. Exceptionalism becomes the story of a besieged superpower rather than a model of democracy.

Behind the rhetoric of “greatness”, the document often reads like a business plan designed to advance the interests of major industries – and, not incidentally, Trump’s own businesses. In this logic, profit is no longer constrained by morality; morality is re-engineered to serve profit.

A trumpist rewriting of the Monroe Doctrine

The NSS also offers a mythologized version of the Monroe Doctrine (1823), describing its approach as “a common sense and potent restoration of the historic vocation” of the United States – namely, to protect the Western Hemisphere from external interference. In reality, this appeal to the past serves to build a new doctrine – a “Trump Corollary,” echoing Theodore Roosevelt’s corollary. America is no longer merely defending the political independence of its neighbours; it is turning the region into a geo-economic and migratory preserve, a direct extension of its southern border and a showcase for US industrial power.

Under the guise of “restoring” Monroe, the text legitimizes a Trumpist version of regional leadership. It makes control over flows of capital, infrastructure, and people the very core of America’s mission. A quasi-imperial project is thus presented not as a break with the past, but as the natural continuation of American tradition.

The 2025 NSS, by contrast, openly embraces political interference in Europe. It promises to fight what it calls “undemocratic restrictions” imposed by European elites. In Washington’s view, these include regulations on US social-media platforms, limits on freedom of expression, and rules targeting nationalist or sovereigntist parties. The NSS also vows to weigh in on Europe’s energy, migration, and security choices.

In other words, Washington invokes Monroe to turn its own hemisphere into a protected sanctuary while claiming the right to intervene in European political and regulatory life – effectively granting itself what the doctrine denies to others.

Europe as the central battlefield

Europe is omnipresent in the 2025 NSS – mentioned around fifty times, roughly twice as often as China and five times more than Russia. It is described as the central theatre of a crisis that is at once political, demographic, and civilizational. The text systematically pits European “elites” against their own peoples. It accuses those elites of using regulations to impose deeper European integration and more open migration policies. Such policies are portrayed as a form of “civilizational erasure” that poses an existential threat to Europe. Without saying so, the document echoes the logic of French writer Renaud Camus’s “Great Replacement” theory, a well-documented far-right conspiracy narrative.

The Trump administration claims for itself an unprecedented right to ideological interference. It pledges to defend Europeans’ “real” freedoms against Brussels, the courts, and national governments, while implicitly backing ethno-nationalist far-right parties that present themselves as the voice of “betrayed peoples”. The European Union is portrayed as a suffocating norm-producing machine whose climate, economic, and social rules allegedly sap national sovereignty and demographic vitality.

In the process, the very meaning of “democracy” and “freedom” is turned on its head. These values are no longer guaranteed by liberal institutions and treaties but by their contestation in the name of a supposedly homogeneous and threatened people that Washington now claims to protect – even on European soil.

Russia, for its part, appears less as an existential foe than as a disruptive power, whose war in Ukraine mainly serves to hasten Europe’s decline. The 2025 NSS insists on the need for a swift end to hostilities and for a new strategic balance. China is the only true systemic rival, above all economically and technologically. Military rivalry (over Taiwan or the South China Sea) is acknowledged but is always framed through the key concern: preventing Beijing from turning its industrial might into regional and global hegemony.

The Middle East is no longer central. Thanks to energy independence, Washington seeks to offload the security burden onto regional allies, reserving for itself the role of dealmaker vis-à-vis a weakened Iran. Africa is considered as a geo-economic battleground with China, where the United States favours commercial and energy partnerships with a handful of “select countries” rather than aid programs or heavy-footprint interventions.

A doctrine that fails to command consensus

Despite the apparent coherence and the highly assertive tone of the strategy, the MAGA camp remains deeply divided over foreign policy. On one side stand “America First” isolationists, hostile to any costly projection of power; on the other, hawks who still want to use US military superiority to impose favourable power balances.

Above all, opinion polls (here, here, and here) suggest that while part of the Republican electorate embraces the language of toughness (on borders, China, and “the elites”), the American public as a whole remains broadly attached to liberal democracy, checks and balances, and traditional alliances. Americans may want fewer endless wars, but they are not clamouring for an illiberal retreat, nor for a frontal assault on the institutions that have underpinned the international order since 1945.

Jérôme Viala-Gaudefroy ne travaille pas, ne conseille pas, ne possède pas de parts, ne reçoit pas de fonds d'une organisation qui pourrait tirer profit de cet article, et n'a déclaré aucune autre affiliation que son organisme de recherche.

17.12.2025 à 16:23

Avion : qui est prêt à payer plus pour polluer moins ?

Texte intégral (2087 mots)

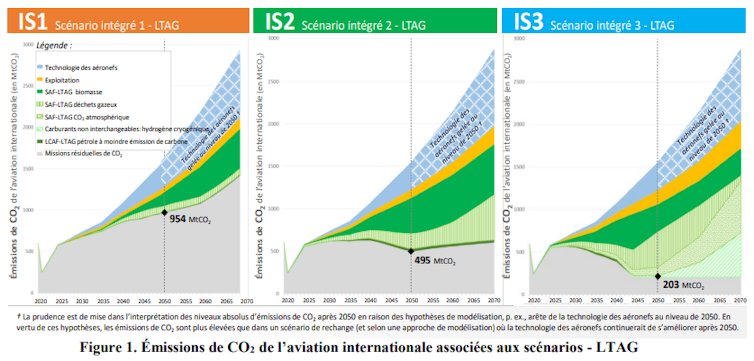

Les perspectives de croissance que connaît le secteur aérien mettent à mal ses tentatives technologiques pour se décarboner. Celles-ci, coûteuses, devront pour se déployer être répercutées sur le prix des billets. Mais les passagers sont-ils prêts à payer plus cher pour des vols plus vertueux ? Une enquête menée auprès de 1 150 personnes dans 18 pays nous donne quelques éléments de réponse.

Bien que le transport aérien ne représente qu’une part limitée des émissions de CO₂ (2,1 %) et de gaz à effet de serre (3,5 %), le secteur se trouve confronté à une situation complexe.

D’un côté, il a développé au cours des dernières décennies de nombreuses innovations technologiques qui lui permettent de réduire la consommation de kérosène et, par ricochet, les émissions de CO₂ par passager aérien transporté. De l’autre, la croissance du trafic aérien n’a jamais été aussi forte qu’au cours des années passées – la parenthèse du Covid-19 mise à part. Les prévisions semblent conforter cette tendance pour les vingt prochaines années, en particulier dans les pays en développement, ce qui gomme tous les efforts déployés par les acteurs de l’aérien.

Face à ce défi, le secteur aérien court après des innovations plus radicales, des carburants d’aviation plus durables, en passant par l’avion électrique. Mais ces innovations « vertes » sont complexes et coûteuses à développer et à adopter par les compagnies aériennes.

Un surcoût que les compagnies seront tentées d’absorber en les répercutant sur le prix du billet d’avion, ce qui pourra affecter directement le portefeuille des passagers. Mais ces derniers sont-ils vraiment prêts à accepter de payer plus cher pour voyager plus vert ? Nous avons essayé de répondre à cette question à travers une expérimentation menée dans 18 pays d’Europe, d’Amérique du Nord, d’Asie et d’Océanie, auprès de 1 150 personnes que nous avons interrogées pour mieux comprendre comment elles choisissent leurs billets d’avion.

Près de 10 centimes de plus pour 1 kg de CO₂ de moins

Nous leur avons proposé des vols avec différentes options : prix, confort, bagages, durée… mais aussi selon le type de carburant utilisé et les émissions de CO2. Le but ? Savoir s’ils étaient prêts à payer un peu plus pour des avions moins polluants.

Différentes innovations, chargées d’une empreinte environnementale plus ou moins forte, ont été proposées. Pour chacune d’entre elles, nous parvenons, sans jamais poser explicitement la question aux répondants, à calculer leur propension à payer, c’est-à-dire le montant supplémentaire qu’ils sont prêts à débourser pour réduire leurs émissions de CO2.

L’enquête a principalement montré que les passagers sont prêts à payer 10 centimes d’euros en moyenne pour diminuer leurs émissions de 1kg de CO2. Autrement dit, pour un vol domestique (à l’intérieur de la France) qui va émettre 80 kg de CO2, nos passagers seraient prêts à payer en moyenne 8 euros de plus pour ne pas polluer du tout.

Ces montants restent néanmoins modestes au regard des surcoûts réels liés à l’adoption de ces innovations. Par exemple, les carburants d’aviation durable coûtent 4 à 6 fois plus cher que le kérosène, de sorte que le surcoût pour la compagnie serait bien plus élevé que les 8 euros supplémentaires que nos passagers seraient prêts à payer.

Ceux qui culpabilisent sont prêts à payer plus

Pour autant, tous les passagers aériens ne sont pas prêts à payer le même montant, et certains accepteraient bien plus que 10 centimes par kilogramme. Qui sont ceux qui acceptent ?

Contrairement à ce que l’on pense, les jeunes (qui revendiquent généralement de plus fortes valeurs environnementales) ne sont pas enclins à payer plus que le reste de la population, et les personnes ayant un plus haut niveau d’études ne sont pas plus sensibles à ce sujet.

Certaines variables psychologiques semblent en revanche jouer un rôle bien plus important. Les passagers qui éprouvent une forte honte à l’idée de prendre l’avion (flight shame) – environ 13 % des répondants – se disent d’accord pour payer entre 4 et 5 fois plus que ceux n’en ressentent pas (27 centimes/kg, contre 6 centimes/kg de CO₂).

De même, les personnes ayant de fortes valeurs environnementales ou qui adoptent un comportement écologique au quotidien ont tendance à présenter une plus forte propension à payer (entre 17 et 34 centimes pour réduire leurs émissions de CO₂ d’un kilogramme).

De même, sur le plan comportemental, les voyageurs fréquents et les voyageurs d’affaires considèrent qu’ils pourraient payer autour de 15 % de plus que les autres voyageurs pour réduire les émissions de CO₂ liées à leurs vols.

Les compagnies aériennes devraient donc adopter une approche plus ciblée en se concentrant en priorité sur les passagers aériens motivés par leurs valeurs ou leurs comportements à faire des efforts.

La nécessité de mieux informer sur les innovations

Au-delà de ces résultats chiffrés, notre étude invite à une réflexion stratégique pour les acteurs du transport aérien. Les compagnies aériennes ne peuvent pas compter uniquement sur la bonne volonté des consommateurs pour financer leur transition écologique. Si les passagers sont globalement favorables à une aviation plus verte, leur consentement à payer reste inférieur aux besoins réels de financement.

Deux leviers s’avèrent donc essentiels : la pédagogie et les incitations.

D’un point de vue pédagogique, il est crucial de mieux communiquer sur les bénéfices environnementaux concrets des SAF (Sustainable Aviation Fuels, ou carburants d’aviation durable) et des autres technologies de rupture. Cette meilleure communication pourrait familiariser le grand public à ces innovations et ainsi augmenter leur confiance envers le secteur, voire leur propension à payer plus. Pour cela, des campagnes marketing ciblées et pédagogiques pourraient être mises en place. Tout en évitant le greenwashing, elles doivent s’ancrer dans une logique d’éducation et de transparence.

Côté incitations, mettre en place une tarification attractive sur les vols à faible impact ou valoriser les comportements écoresponsables dans les programmes de fidélité des compagnies pourrait permettre de convaincre une partie du public plus réticent, en les poussant à adopter des comportements plus vertueux pour des raisons autres que celles liées à l’environnement.

À lire aussi : Après le « greenwashing », le « greenhushing » ?

L’inévitable réduction du trafic aérien

Alors, payer plus pour polluer moins ? Nos résultats montrent que les voyageurs sont prêts à faire un effort, mais pas à hauteur des besoins colossaux de la transition. L’aviation durable ne pourra donc pas reposer uniquement sur la bonne volonté des passagers : elle nécessitera une mobilisation collective, où compagnies, pouvoirs publics, industriels et voyageurs devront agir de concert.

En effet, la consommation de SAF est limitée par les capacités d’approvisionnement actuelles pour répondre aux besoins de tous les secteurs industriels et notamment le transport routier. Le recours aux nouvelles formes d’énergie par l’aérien n’est donc qu’une partie de la solution pour agir à moyen et long terme. La réduction du trafic et les actions sur la demande sont inévitables pour baisser les émissions de CO₂ de l’aérien.

Aux compagnies de jouer la carte de la transparence, pour susciter la confiance et entraîner les comportements. Aux passagers et aux décideurs publics d’assumer leur part du prix d’un ciel plus vert. Car la question qui se profile n’est pas seulement de savoir combien coûtera le billet d’avion demain, mais de déterminer qui, collectivement, sera capable d’inventer un modèle de vol durable.

Article publié en collaboration avec d’autres chercheurs de la chaire Pégase (MBS School of Business) de l’Université de Montpellier et du Bauhaus Luftfahrt – Ulrike Schmalz, Camille Bildstein et Mengying Fu.

Sara Laurent est membre de la Chaire Pégase, une chaire dédiée à l’économie et au management du transport aérien. Cette chaire collabore régulièrement avec des acteurs du secteur aérien (compagnies aériennes, aéroports, constructeurs, régulateurs, etc.)

Anne-Sophie Fernandez est membre de la Chaire Pégase, une chaire dédiée à l’économie et au management du transport aérien. Cette chaire collabore régulièrement avec des acteurs du secteur aérien (compagnies aériennes, aéroports, constructeurs, régulateurs, etc.

Audrey Rouyre est responsable des activités spatiales de la Chaire Pégase, une chaire dédiée à l’économie et au management du transport aérien. Cette chaire collabore régulièrement avec des acteurs du secteur aérien (compagnies aériennes, aéroports, constructeurs, régulateurs, etc.

Paul Chiambaretto est directeur de la Chaire Pégase, une chaire dédiée à l’économie et au management du transport aérien. Cette chaire collabore régulièrement avec des acteurs du secteur aérien (compagnies aériennes, aéroports, constructeurs, régulateurs, etc.)

17.12.2025 à 16:20

Enseigner la langue des signes, c’est important pour tous les élèves, sourds et entendants

Texte intégral (2018 mots)

Si la langue des signes française (LSF) est officiellement reconnue par l’État depuis 2005, sa place dans les écoles reste fragile. Les récentes menaces sur le concours de recrutement de professeurs de LSF dans le second degré témoignent d’une méconnaissance des enjeux sous-jacents à la diffusion de cette langue.

Pour la première fois depuis sa création en 2010, le concours pour devenir professeur de langue des signes française dans le second degré (Capes de LSF) a failli ne pas ouvrir en 2026.

À la suite de sa suspension fin septembre 2025, un mouvement d’ampleur s’est mis en marche réunissant des étudiants – avec le lancement d’une pétition, des enseignants-chercheurs – avec une lettre ouverte adressée au ministère de l’enseignement supérieur – et des représentants de la communauté sourde – avec des courriers de la Fédération nationale des sourds de France (FNSF) et de l’Association nationale des parents d’enfants sourds (ANPES).

Face à cette forte mobilisation, relayée par des médias spécialisés comme généralistes, le ministère de l’éducation nationale est revenu sur sa décision fin octobre 2025 : le Capes de LSF ouvrira à la session 2026 au niveau de la Licence 3, conformément à la réforme de la formation et du recrutement des enseignants, publiée au Journal officiel le 19 avril 2025.

Cet événement a une portée symbolique. Même s’il aboutit à une victoire, il est révélateur de la fragilité de l’enseignement de et en langue des signes française (LSF) au sein du système éducatif français et de la méconnaissance des enjeux sous-jacents à la place de cette langue à l’école et dans la société.

Une histoire engagée de l’enseignement de/en LSF à l’école

Après le Congrès de Milan de 1880, qui déclare la supériorité de la méthode oraliste dans l’enseignement des élèves sourds, l’usage de la méthode gestuelle dans l’éducation des jeunes sourds est interrompu. Elle était pourtant l’héritage de l’œuvre de l’abbé de L’Épée qui avait fondé une école pour enfants sourds à Paris en 1760. Il faut attendre près d’un siècle pour que les langues des signes, et la LSF en particulier, retrouvent progressivement une place dans les établissements scolaires.

À partir des années 1970, les sourds entrent sur la scène publique et revendiquent la reconnaissance de leurs spécificités linguistiques et culturelles. Au cours de cette période appelée Réveil Sourd, les recherches menées sur la LSF – notamment par Bernard Mottez en sociologie et Christian Cuxac en linguistique – démontrent que la LSF est une langue à part entière, disposant notamment d’une grammaire et d’un lexique qui lui sont propres, et qu’elle est porteuse d’une culture, celle de la communauté sourde. Dans la mesure où tout ce qui s’exprime en français peut se signer en LSF (et inversement), les contours d’une éducation en LSF se dessinent et il est possible alors d’envisager « le droit de l’enfant sourd à grandir bilingue ».

Des progrès institutionnels ont été accomplis en ce sens. L’un des événements le plus significatif est la loi du 11 février 2005. Elle réaffirme et renforce la possibilité de choix linguistique pour l’enfant sourd et sa famille, établie par la loi du 18 janvier 1991 : « dans l’éducation et le parcours scolaire des jeunes sourds, la liberté de choix entre une communication bilingue, langue des signes et langue française, et une communication en langue française est de droit ».

C’est par cette loi également que l’État reconnaît officiellement la LSF (article 75), ce qui permet et incite à son recours dans l’éducation, les médias ou encore les services publics. Ont suivi la mise en place de l’option LSF au baccalauréat (2008), des pôles LSF (2008, devenus PASS en 2010 puis PEJS en 2017), permettant une mutualisation de moyens au service de la scolarisation collective des jeunes sourds en fonction de leur choix linguistique, des programmes d’enseignement de la LSF (2008-2009, puis 2017-2020), du Capes de LSF (2010) et, plus récemment, les programmes d’enseignement bilingue langue française écrite-langue des signes française pour les cycles 1 et 2 (2023).

Un combat permanent pour la reconnaissance de la LSF à l’école

Malgré ces avancées conséquentes, les Pôles d’enseignement des jeunes Sourds (PEJS) ne sont toujours pas déployés dans toutes les académies, comme le prévoit pourtant la circulaire n° 2017-011 du 3 février 2017. Parmi les PEJS bilingues mis en place, seule une minorité propose une offre complète de scolarisation en LSF de la maternelle au lycée (comme c’est le cas à Lyon, à Poitiers ou à Toulouse). Selon les données fournies par le ministère, si 33,7 % des élèves sourds ont formulé le choix d’une scolarisation en LSF à la rentrée, seuls 3,2 % sont scolarisés en PEJS bilingues.

Dans les faits, si les parents ont le « choix » du parcours de scolarisation pour leur enfant sourd, ils sont bien souvent contraints de déménager ou de se résigner à scolariser leur enfant dans une autre modalité. Ainsi, à ce jour, l’accès à un cursus bilingue n’est toujours pas garanti en France.

Ces progrès timides peuvent trouver leur source dans le nombre limité de personnes concernées par ces mesures : le nombre de candidats au concours n’a cessé de baisser depuis son ouverture (de 108 inscrits en 2010 à 10 en 2025) et le nombre d’étudiants se destinant au métier de professeur de LSF reste faible.

À cela s’ajoute le peu d’élèves potentiellement concernés par un enseignement de la LSF : 10 600 élèves sourds à la rentrée 2019, selon le rapport du conseil scientifique de l’éducation nationale, dont 3 573 ont fait le choix de la LSF dans leur parcours scolaire. De même, on compterait 100 000 sourds locuteurs de la LSF et 250 000 personnes pratiqueraient la LSF – sourds et entendants confondus.

L’engagement de l’État en faveur de la participation sociale et de la citoyenneté des personnes sourdes ne peut pourtant pas être assujetti à des logiques comptables. Dans le domaine scolaire, cet engagement doit prendre forme à deux niveaux : celui de la scolarisation des élèves sourds selon leur choix de langue première, et celui de la formation à la LSF et la sensibilisation à la surdité des élèves entendants.

L’enseignement de/en LSF : un enjeu fort pour une société plus inclusive

Pour les élèves sourds dont la LSF est la langue principale de communication, cette langue est à la fois langue enseignée et langue d’enseignement, comme l’est le français pour les élèves entendants. La LSF est enseignée comme langue première et le français écrit est enseigné (en LSF donc) comme langue seconde.

Dans cette situation, le regroupement des élèves signeurs et un enseignement dispensé directement en LSF par des professeurs bilingues, souvent eux-mêmes sourds, permettent de répondre aux besoins éducatifs particuliers des élèves sourds qui sont des êtres bilingues en construction. La LSF n’est pas tant un choix ici qu’une nécessité d’accessibilité, car, pour ces élèves, l’enseignement ne pourrait se faire efficacement en français vocal.

Même s’ils concernent peu d’élèves, ces PEJS bilingues sont donc essentiels pour garantir l’égalité des chances à l’école et permettre aux élèves sourds signeurs d’envisager une poursuite d’étude ultérieure, sans restriction.

Si l’enseignement de la LSF est vital pour les élèves sourds signeurs, il a aussi son importance pour les élèves entendants (ou sourds dont le français vocal est la langue principale). Certes, pour eux, la LSF est uniquement une langue enseignée et à titre facultatif. Mais cet enseignement participe d’une meilleure inclusion des sourds dans la société, car certains de ces élèves, sensibilisés à la langue des signes et à la culture sourde, vont poursuivre leur apprentissage de la LSF dans le supérieur (cinq universités proposent une licence avec une filière LSF : Lille, Rouen, Paris 8, Poitiers et Toulouse). Ils se destinent parfois à des carrières professionnelles en lien avec la LSF : enseignants, éducateurs, interprètes, orthophonistes, etc.

Face aux enjeux importants de l’enseignement de et en LSF aujourd’hui en France, la situation décrite ici suscite l’inquiétude de la communauté sourde, des enseignants de/en LSF et des universitaires engagés dans ces filières. Les élèves et les étudiants sourds mais aussi leurs familles, en majorité entendantes, sont également impactés.

Une information complète sur les différentes modalités de communication et de scolarisation possibles pour les enfants sourds et les bénéfices de la LSF dans leur développement langagier permettrait de dessiner ensemble un avenir favorable au bénéfice de chacun et de tous, sourds comme entendants.

Cet article est publié en partenariat avec la Délégation générale à la langue française et aux langues de France du ministère de la culture.

Diane Bedoin a reçu des financements de l'Agence Nationale de la Recherche (ANR) pour le projet DinLang (2021-2025) portant sur les pratiques langagières multimodales dans les dîners familiaux en français et en LSF.

Marie Perini est chargée de mission auprès de la DGESIP (Service de la stratégie des formations et de la vie étudiante), sur la question des formations universitaires en lien avec la LSF et le public sourd.